Rapport sur la cybersécurité en 2017

Comme chaque année, notre partenaire Qrator Labs publie son rapport annuel sur la cybersécurité, en collaboration avec l’entreprise Wallarm. En 2017, les méthodes d’attaques se sont multipliées, entraînant une diversification accrue des menaces. Les malfaiteurs ont aujourd’hui l’embarras du choix dans les procédés d’exploitation des vulnérabilités réseau. A quelles menaces s’attendre en 2018?

Si 2016 fut l’année des botnets et des attaques par térabits, 2017 s’est révélée être l’année des ransomware et des incidents de routage. Parmi ces incidents reviennent à l’esprit ceux de Google au Japon, Level3 aux Etats-Unis ou encore Rostelecom en Russie pour n’en citer que quelques uns. Bien d’autres exemples démontrent que le risque humain persiste et que l’automatisation reste insuffisante. En annulant un script, un seul ingénieur est capable de causer de graves interruptions de services sur Internet.

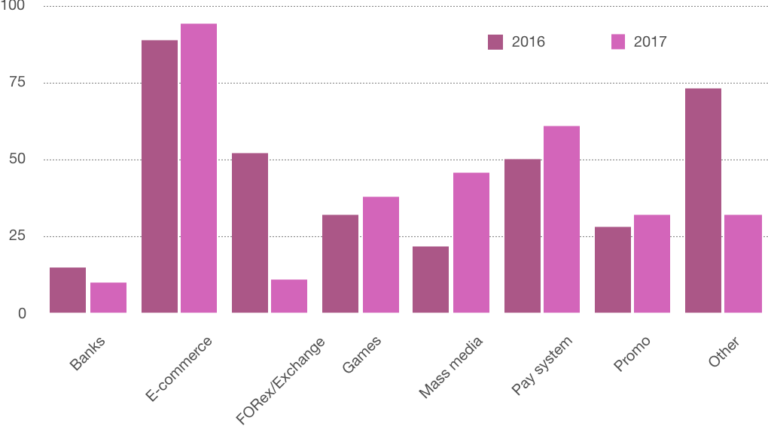

Evolution du nombre d’attaques par segments 2017-2018

De nombreux appareils IoT sont détournés via l’exploitation de failles banales, comme celles liées à l’interface web utilisateur. Presque toutes ces failles sont critiques mais les équipementiers et fournisseurs ont peu d’options pour y remédier: le correctif et la mise à jour prennent du temps.

Depuis que Mirai est devenue une méthode standard d’intrusion par botnets en 2017, les intrusions IoT sont en pleine croissance. Mirai reprend dans son code les idées d’une vague précédente de botnets.

Nous pouvons nous attendre à davantage de botnets, tel que BlueBorne, plus nombreux et d’une plus grande échelle. Plus dangereux et plus robustes également. Dans un futur proche, il est à parier que de nouveaux types de botnets, conçus pour de plus petits objets comme les montres intelligentes, verront le jour. Nous nous attendons également à voir la distribution de botnets massifs capables de se répandre sans le recours à un protocole d’amplification.

Les attaques sur la couche applicative (niveau 7) restent toujours aussi dangereuses.

Si vous êtes une entreprise ayant un accès Internet dédié vers votre fournisseur de services, vous verrez, tôt ou tard, l’exploitation d’équipements mal sécurisés Nous pouvons évoquer des équipements comme votre CPE ou les objets IoT que vous pourriez utiliser dans les locaux de votre entreprise.

En 2017 les botnets s’appuyant sur Windows ont continué à sévir. Les effets de WannaCry, Petya et NotPetya pouvaient être recréés dans le cadre d’une attaque DDoS. Qrator Labs prévoit d’ailleurs que la montée en puissance des botnets marque un tournant: de nouvelles versions de réseaux malicieux vont attaquer Internet.

L’année dernière, les attaques par botnets Windows ont atteint des niveaux de bande-passante supérieurs à 1 Térabit/s. On peut donc s’attendre à des attaques de niveau applicatif d’une volumétrie de 100Gbit/s et plus en 2018.

Infrastructure obsolète

En 2017, les incidents de routage ont volé la vedette aux botnets, rendus célèbres en 2016. Une attaque DDoS réussie pouvait tout aussi bien rendre indisponible une seule ressource ou application web, que mettre à terre l’ensemble d’un écosystème d’infrastructures, voire l’internet d’un pays entier.

L’incident réseau entre Google et le Japon est peut-être le résultat le plus grave d’une mauvaise configuration par un fournisseur de contenu.

Les dommages possibles via BGP sont élevés. Partant du fait que, dans une grande majorité de cas, chaque opérateur de réseau public (autonomous system) gère le trafic et l’administration de son réseau indépendamment des autres, au-delà du problème de latence due à une erreur de configuration d’un acteur, la possibilité d’attaques de type Man in the Middle sur du trafic chiffré est parfaitement possible (notamment via le BGP hijack). De tels incidents peuvent affecter des millions d’utilisateurs.

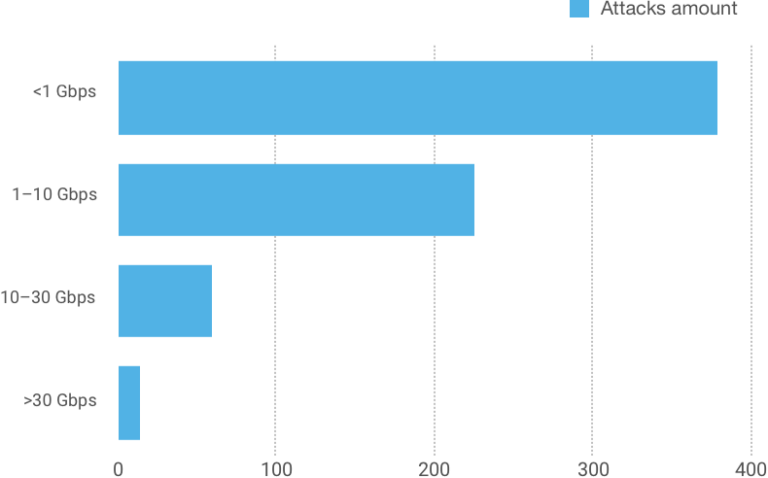

Répartition des attaques par tranches de trafic

Intranet

Le Cloud est un système vulnérable qui pose des problèmes majeurs avec les nouvelles technologies. Les clés Amazon exposées publiquement sur Github et ailleurs sont notamment à l’origine des fuites de Uber et OneLogin .

MongoDB, Cassandra, Memcached et les autres bases de données actuelles présentent un autre problème. Lorsque les administrateurs oublient de définir un niveau de sécurité approprié, les malfaiteurs y trouvent des failles. Comme ce fut le cas avec le clavier du smartphone Ai.Type qui a mené à la perte de données de 31 millions d’utilisateurs.

2017 a démontré que différents types d’équipements pouvaient être vulnérables à de nombreux types d’attaques. Il faut s’attendre à davantage d’incidents liés à des logiciels et des équipements dépassés.

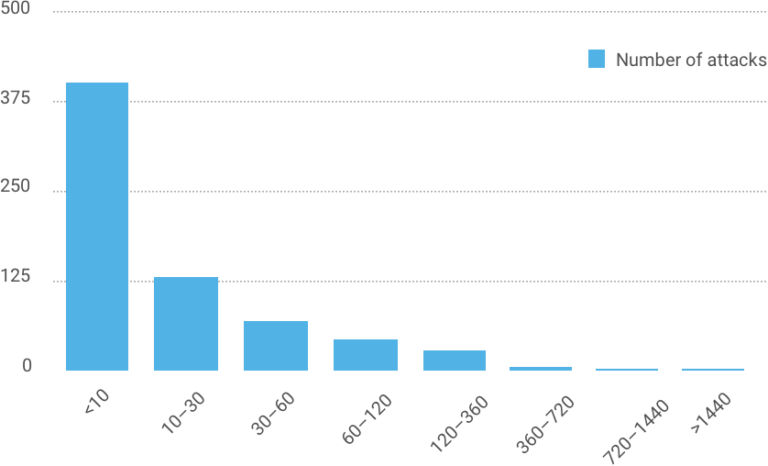

Répartition des attaques par durée

Cryptomania

Un tout nouveau marché de hacks ICO s’est développé en 2017. La tendance à attaquer une organisation lors de son introduction sur le marché persiste. Diverses startups de crypto-monnaie en ont fait les frais. Les attaques prennent la forme de hacks ou DDoS, et souvent les deux vecteurs d’attaques sont combinés. Si le marché de ICO continue son développement, les attaques devraient suivre.

Le mot de la fin

Face à ces nouvelles menaces, nos clients ont besoin d’un meilleur contrôle de leur système de défense. A travers l’usage d’APIs (Application Programming Interface), nos solutions permettent d’exercer un meilleur contrôle sur le nettoyage et le filtrage du trafic. Il est possible d’automatiser des logiques de contre-mesure et d’adapter le filtrage sur la base du comportement des couches applicatives.

Il est à noter que les fournisseurs de solutions de cybersécurité commencent à mieux coopérer afin de pouvoir remédier aux attaques de grandes ampleurs comme celles des botnets. Lorsque ces attaques menacent des industries entières et non plus juste quelques entreprises, la coopération se forme à de nombreux niveaux. Cette coopération peut se faire de façon formelle, informelle, entre partenaires, ou encore avec les clients. Cette relation entre acteurs de l’internet nous a permis quelques succès dans élimination de botnets en 2017. Nous espérons réitérer ce type de succès à l’avenir.

Add a Comment