Comment sécuriser vos accès VPN à l’ère du télétravail?

Publié 15 Septembre 2020

La situation sanitaire que nous connaissons depuis plusieurs mois a bousculé la grande majorité des entreprises vers la mise en place soudaine du télétravail. Dans ce nouveau cadre, les entreprises continuent leur activité en demandant à leurs collaborateurs de se connecter à distance à un réseau privé pour accéder aux ressources et systèmes internes.

Toutefois, dans la précipitation de cette implémentation, les attaquants voient l’opportunité de tester les failles de ces accès au travers d’attaques et de demandes de rançons sur une cible d’entreprises étendue.

Votre “Virtual Private Network” VPN peut-il être qualifié de “Very Protected Network”?

Si les e-commerces et les sociétés hébergeant leurs vitrines virtuelles sont bien souvent les victimes de choix des attaques par déni de service (DDoS), risquant une perte de revenu substantielle en cas d’indisponibilité de leurs sites, ces entreprises ne sontcependant pas les seules visées par les attaquants.

Ce contexte actuel si particulier met en lumière un autre talon d’achille en cybersécurité, cette fois-ci commun à l’ensemble des entreprises indépendamment de leur type d’activité: celui de voir leurs opérations interrompues par manque d’accès à leurs e-mails, intranets et autres systèmes informatiques lors d’une attaque contre leurs VPNs.

Les VPN sont des éléments fragiles car ils sont exposés sur Internet. Les organisations cybercriminelles peuvent facilement lancer des attaques, puisque celles-ci sont peu coûteuses, bien moins que de produire un logiciel de ransomware pour une efficacité similaire.

Mettre l’accent sur votre première ligne de défense

En tant que porte d’entrée principale de vos systèmes internes, l’accès VPN de votre entreprise se doit d’être robuste.

Pour protéger les sites et équipements sur Internet, deux options majeures sont à la disposition des RSSI et responsables informatiques:

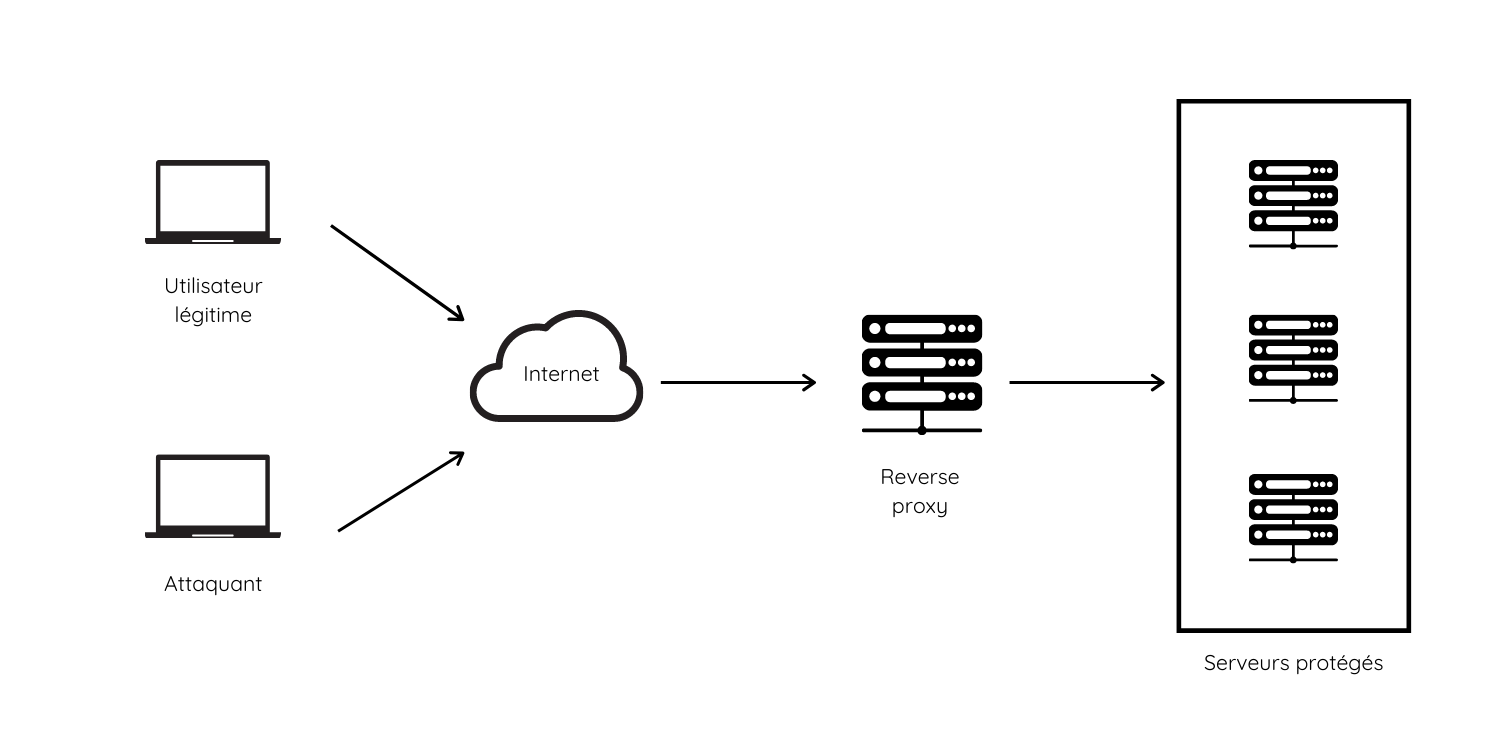

- Reverse Proxy

La méthode classique consiste à utiliser un reverse proxy. Tout trafic, qu’il vienne d’un utilisateur légitime ou d’une attaque, emprunte le proxy, et ce dernier sera l’unique interface communiquant avec vos serveurs. Les adresses IP de vos serveurs ne sont pas joignables en direct par les attaquants. Cette solution est largement utilisée pour protéger les sites WEB ou API. La technologie de proxy anti-DDoS de notre partenaire Qrator Labs assure la séparation du bon grain de l’ivraie.

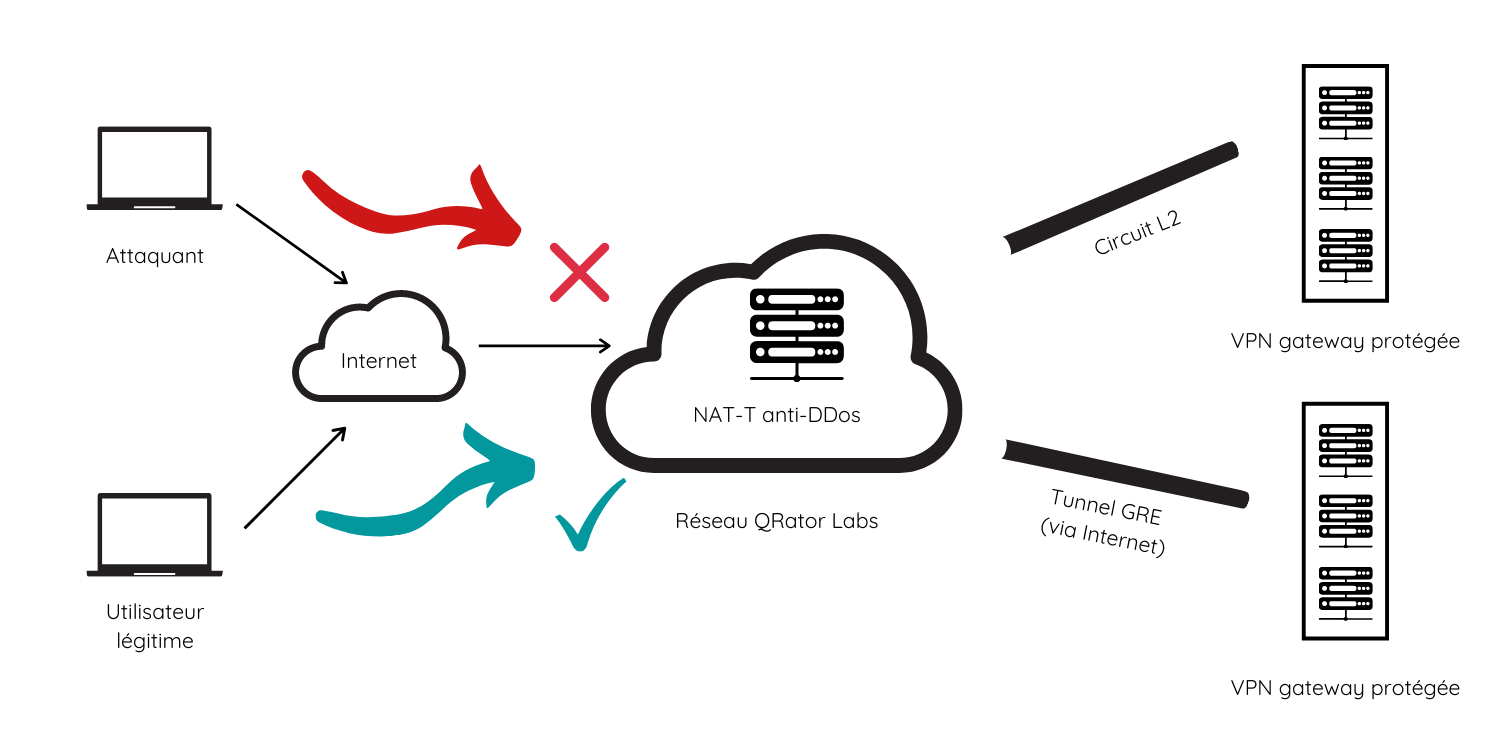

- Proxy en NAT-T

Dans le cas d’une protection en proxy NAT-T, un tunnel GRE et un circuit de niveau 2 sont établis entre votre entreprise et le réseau de protection, en l’occurrence QRator Labs, notre partenaire qui propose la solution depuis de nombreuses années.

Au travers de l’attribution d’adresses IP anycast, nous laissons l’ensemble des flux traverser tout en faisant le tri entre le trafic VPN légitime et le trafic d’attaques. Les flux d’attaques flooding ou par amplification n’atteignent pas vos passerelles de VPN. Ce dispositif est transparent et présente également l’avantage d’une haute disponibilité de vos ressources grâce à l’étendue du réseau QRator Labs, déployé en 13 centres de nettoyage dans le monde.

En outre, cette solution fonctionne parfaitement avec les technologies VPN actuellement utilisées sur le marché à savoir:

- IPSec protocol suite (IKEv2, AH, ESP, NAT-T)

- SSL VPN (like OpenVPN)

- Cisco AnyConnect

Étudions votre cas ensemble

Nous sommes à votre écoute et à votre disposition pour établir le dispositif de protection VPN avec une semaine de test offert sans engagement.

Notre équipe est réactive et peut déployer la solution sur des VPNs déjà en production en cas d’urgence.

Chaque entreprise ayant ses propres spécificités, Pragma Security propose également un panel de services complémentaires dans le but de renforcer et maintenir la haute disponibilité de vos sites, applications et ressources.